A social engineering a legbiztosabb fegyver a hackerek kezében

A Balabit bemutatta „TOP 10 Hacking Methods” című tanulmányát, melyben több száz hacker közreműködésével gyűjtötte össze a leggyakrabban kihasznált informatikai sebezhetőségeket és alkalmazott támadási technikákat.

A biztonságtechnikai szoftvereiről ismert Balabit bemutatta friss tanulmányát, melyet a mértékadó Black Hat USA és Black Hat Europe rendezvényeken készített közel 500 magasan képzett IT biztonsági szakember bevonásával. A magyar vállalat nem titkolt célja az volt, hogy a kutatás keretében átfogó térképet rajzoljon a leggyakrabban kihasznált sebezhetőségekről és azokról a technikákról, módszerekről, amelyekkel az informatikai támadások során az elkövetők kísérletezni szoktak. A tanulmány talán legfontosabb megállapítása, hogy a bizalmas vállalati információkhoz, bankkártya és egyéb pénzügyi adatokhoz, államtitkokhoz való hozzájutás legegyszerűbb és leggyorsabb módja napjainkban, ha manipuláció révén egy felhasználó hozzáférési adatait csalják ki a támadók és a hálózatba ezzel bejutva terjesztik ki jogosultságaikat egyre magasabb szintekre.

Pont ez történt az elmúlt hét talán legnagyobb vihart kavart biztonsági incidense az USA Igazságügyi Minisztériuma ellen elkövetett támadás során is, ahol egy banális hiba következtében kiszivárgott jelszó eredményezte több mint 20.000 FBI-alkalmazott adatainak ellopását és nyilvánosságra hozását. Ez a példa is jól szemlélteti, hogy a jóhiszemű munkatársak manipulálása a legkifizetődőbb fegyver, hiszen sokkal költséghatékonyabb és gyorsabb megoldás az adatlopásra, mint a magas programozói kompetenciát és sok időt igénylő exploitok írása, zero-day sebezhetőségek megtalálása vagy bonyolult felhasználói jelszavak feltörése. Arról nem is beszélve, hogy az automatikus támadások és ez utóbbi módszerek esetében az incidens időben történő felfedezésének a valószínűsége is sokkal nagyobb.

„A legnagyobb biztonsági kockázattal akkor szembesülünk, ha a támadóknak sikerül belső hozzáférést szerezniük egy informatikai rendszerhez, amely segítségével egy valódi munkatársnak kiadva magukat akár hónapokig teljesen észrevétlenül dolgozhatnak. A social engineering legnagyobb problémája, hogy a hagyományos informatikai biztonsági rendszerek az illetékteleneket hivatottak távol tartani az érzékeny adatoktól, azonban egy valódi munkatárs adatival bejelentkező támadót nem képesek megállítani. Bár ezen eszközök továbbra is fontos szerepet játszhatnak a védekezésben, de szükségessé válnak olyan monitoring megoldások is (User Behavior Analytics), melyek képesek a felhasználók viselkedését elemezni, és például a jellemző gépelési sebességéből, vagy a bejelentkezés szokásos helyéből, idejéből felismerni, hogy egy adott hozzáférést annak tényleges tulajdonosa, vagy egy támadó használ, aki éppen adatokat lop a vállalattól.” – mondta el Györkő Zoltán a Balabit ügyvezető igazgatója.

A Balabit felmérése kiemeli, hogy a legtöbb incidens esetén, melyek módszere lehet különböző, elkövetője pedig mindegy hogy rosszindulatú munkatárs, vagy külső támadó, az a közös tulajdonság, hogy valós hozzáféréssel és jogosultságokkal – legyen saját vagy lopott - végzik tevékenységüket a támadók. Éppen ezért nem elég arra koncentrálni, hogy illetéktelenek ne jussanak be a hálózatba, hanem az is elengedhetetlen, hogy a felhasználói viselkedések azonosításával megállapítható legyen, hogy a felhasználók között nincs-e kompromittálódott hozzáférés. A felmérésben a világ minden tájáról érkező IT biztonsági szakemberek, behatolás tesztelők, biztonsági elemzők és kriptográfusok vettek részt.

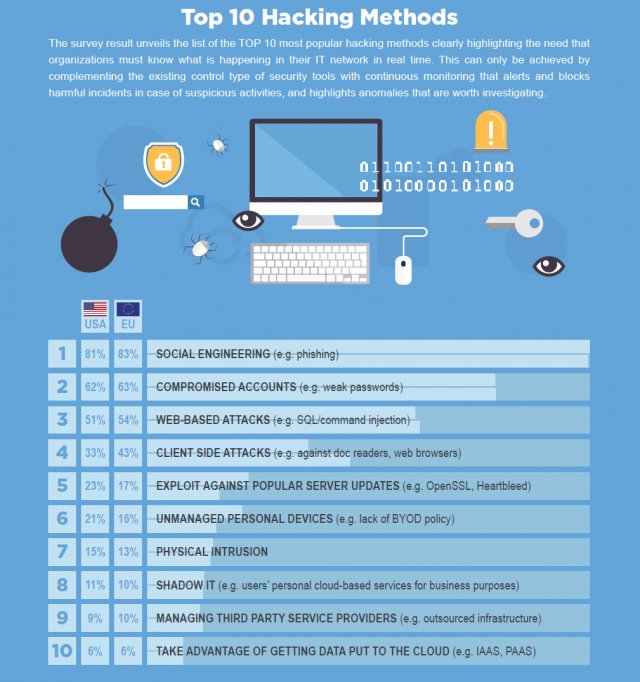

Az általuk legfontosabbnak vélt veszélyforrásokról készítet toplista az alábbiak szerint alakult:

- Social engineering (például adathalászat)

- Kompromittált hozzáférések (gyenge jelszó)

- Web alapú támadások (SQL/command injection)

- Kliens oldali támadások (például dokumentum olvasó, web böngésző)

- Szerverfrissítésekre írt expoit-ok (például OpenSSL, Heartbleed)

- Nem menedzselt privát eszközök (például rossz BYOD szabályzat)

- Fizikai behatolás

- Árnyék informatika

- Külső szolgáltatók igénybevétele (kiszervezett infrastruktúra)

- Felhő infrastruktúrába kihelyezett adatok megszerzése (például IAAS, PAAS)

Kapcsolódó cikkek

- Megnövelte Obama a kiberbiztonságra szánt pénzt a költségvetési tervezetben

- Cisco: a cégek határozottabban lépnek fel a kiberfenyegetésekkel szemben

- A hackerek okosabbak a Smart TV-knél?

- Azonosítják a kiberbűnözőket a Xerox kutatói

- Komoly kibertámadás török szerverek ellen

- Ismét felbukkant a Sofacy kiberkém csoport

- A cégek 60%-át érte már biztonsági incidens

- A kiber alvilág emberi oldala

- 100 millió felhasználó banki adatait lopták el

- Nőtt a mobil fenyegetések, az online bankszámlákról megkísérelt lopások száma

E-világ ROVAT TOVÁBBI HÍREI

Indul a K&H STEM pályázat: az IT hallgatók innovatív megoldásait várják

Technológiai pályázatot hirdet a K&H a hazai IT képzést nyújtó felsőoktatási intézmények hallgatói számára, hogy elismerje azon fiatal szakembereket, akik kiemelkedő szakmai, tudományos dolgozataikkal hozzájárulnak az új, innovatív megoldások kitalálásához és inspirációként szolgálnak mások számára. A közel 2 millió forint anyagi támogatást és szakmai projektmunkában való részvételi lehetőséget biztosító pályázatra alap- és mesterképzés kategóriákban, összesen 8 témakörben – köztük AI, fintech és felhőtechnológiában – lehet jelentkezni itt.

Elmaradnak a nemzetközi átlagtól automatizálás és AI terén a magyar cégek

A vállalatok többsége digitálisan még éretlen, ha a HR folyamatok automatizációjáról van szó – derült ki egy friss felmérésből. A munkavállalók azonban korántsem tartanak annyira az AI előretörésétől, mint gondolnánk: mindössze tíz százalékuk gondolja azt, hogy a mesterséges intelligencia ténylegesen veszélyeztetné az állását. A kutatás arra a kérdésre kereste a választ, hogy a technológia gyors ütemű változása mellett mire számíthatnak az álláskeresők, a munkavállalók és a munkaadók a közeljövőben.

100 éves a kismegszakító, amely lehetővé teszi az energetikai átállást

Az ABB-nek a maga nemében első kismegszakítója (Miniature Circuit Breaker/MCB) már 100 éve biztosítja az elektromos áramkörök védelmét, és a jövő fenntarthatósági igényeihez igazodva napjainkban is tovább fejlődik. Mivel az összes tűzeset közel egynegyede lakóépületekben keletkezik, ezért kijelenthető, hogy a kismegszakítók az otthonok biztonságossá tételével forradalmasította az életmódunkat, sőt megteremtette az elektromos biztonságot az egész társadalom számára, a vasúti infrastruktúrától kezdve a gyárakon, a kereskedelmi épületeken át, az adatközpontokig.

Három új 3D nyomtató és több ráadás a FreeDee standján

A FreeDee Kft. az additív gyártás egyik élen járó hazai specialistája. Márkafüggetlen szakértőként számos piacvezető 3D nyomtató és 3D szkenner márkával dolgoznak együtt, így a FreeDee standján idén három új 3D nyomtató is egyszerre debütál! Most lehet majd itthon először élőben megnézni a Markforged FX20 robusztus kompozit nyomtatót, az UltiMaker Factor 4 ipari FDM nyomtatót és a Formlabs Form 4 mSLA nyomtatót is. Emellett látványos SLM fémnyomtatásokra és 3D szkennelés bemutatóra is számíthatnak az Ipar Napjain a 101F (A pavilon) stand látogatói.

Érettségi-para szülőként? HR szakértői tippek következnek!

Elindult a 2024-es érettségi szezon: országszerte 1161 helyszínen várhatóan több mint 112 700 középiskolás érettségizik. Ez az időszak legalább olyan megterhelő és kihívásokkal teli a szülők számára, mint a diákoknak, hiszen a gyermekük jövőjéről van szó, és az érettségin nyújtott teljesítményen sok múlhat. Rengeteg a kérdés: felveszik a gyermeküket a kívánt szakra? Mi lesz, ha nem nyer felvételt, vagy meggondolja magát időközben és egy másik irányba szeretne menni? Egyáltalán mi történik, ha mégsem úgy alakul minden, ahogyan azt a gyermek és a szülő eltervezte? Most ezekre az eshetőségekre hívja fel a figyelmet és ad néhány szakértői tippet a Mind-Diák Szövetkezet vezetője, Göbl Róbert.